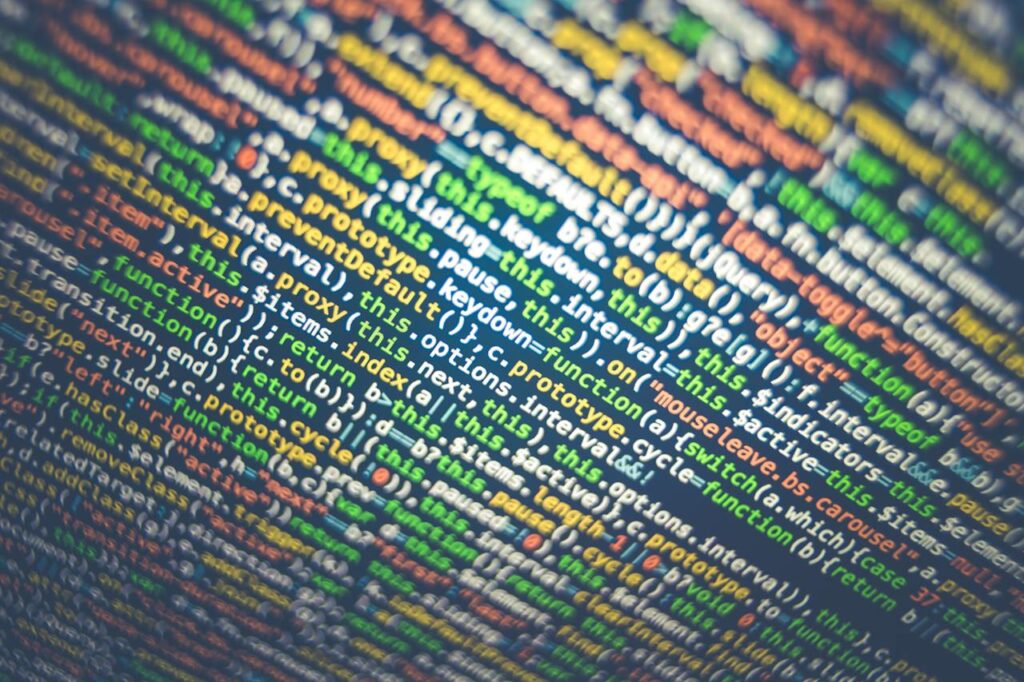

Die API von Mastodon lässt sich einfach per Powershell ansprechend. Darüber können sehr einfach Nachrichten versandt werden. Anbei ein Beispiel-Skript:

##### Manual to Create Applikation / Anleitung zur Applikationserstellung #####

# EN: Generate mastodon application for API access

# DE: Mastodon-Anwendung für API-Zugang generieren

# EN: Preferences - Development - New Application

# DE: Einstellungen - Entwicklung - Neue Anwendung

# EN: Set Application name - Deselect read & follow - Select write:statuses - Submit

# DE: SApplikationsmane setzen - read & follow abwählen - write:statuses auswählen - Speichern

# EN: Open the saved application and copy the API key. Paste this into the script.

# DE: Die gespeicherte Applikation öffnen und den API-Key kopieren. Diesen in das Skript einfügen.

###############################################################################

### Nachrichten-Text

$message = 'Das ist ein Test-Trööt!'

#### Troot-Status

# Parameters: public - unlisted - private

$status ="public"

########################################

### Static entries / Statische Einträge:

########################################

$Hostname = 'domain.social'

$token = 'TokenID'

###################################

### Do not modify / Nicht verändern

###################################

$url = "https://$hostname/api/v1/statuses"

$headers = @{

"Authorization" = "Bearer $($token)"

}

$body = @{

status = $message

visibility = $status

}

Invoke-WebRequest -Uri $url -Method Post -Headers $headers -Body $bodyIm Skript muss der Hostname sowie die TokenID ausgetauscht werden. Entsprechend kann der Test-Trööt versendet werden. Dadurch kann zum Beispiel eine Automatisierung generiert werden.