In manchen Momenten ist es sinnvoll Gruppenrichtlinien direkt zu verteilen. Dieses ist seit Windows Server 2012 und Windows 8 möglich.

In manchen Momenten ist es sinnvoll Gruppenrichtlinien direkt zu verteilen. Dieses ist seit Windows Server 2012 und Windows 8 möglich.

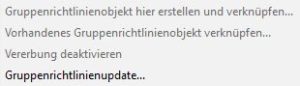

Über die Gruppenrichtlinien-Verwaltung können die Richtlinien unterhalb einer OU direkt an die zugeordneten Clients auf den Clients vor dem Standard-Intervall aktualisiert werden. Nach Aufruf der Funktionalität wird die Anzahl der betroffenen Computer in einem Abfrage-Fenster angezeigt. Man erhält in diesem auch eine Warnmeldung über die eventuelle Auslastung von Netzwerkressourcen, wenn viele Clients aktiviert werden sollen.

Für diese Funktionalität sind die folgenden Firewall-Regeln am Client erforderlich:

- Remote Scheduled Tasks Management (RPC)

- Remote Scheduled Tasks Management (RPC-ERMAP)

- Windows Management Instrumentation (WMI-IN)

Auf den zentralen Firewalls sind die folgenden Ports freizuschalten:

- Remote Event Log Management

- TCP-135 (RPC-ERMAP)

- TCP-dynamic ports (RPC)

- Windows Management Instrumentation

- TCP-all ports (WMI-IN)

Noch etwas Hintergrund-Material gibt es bei Microsoft